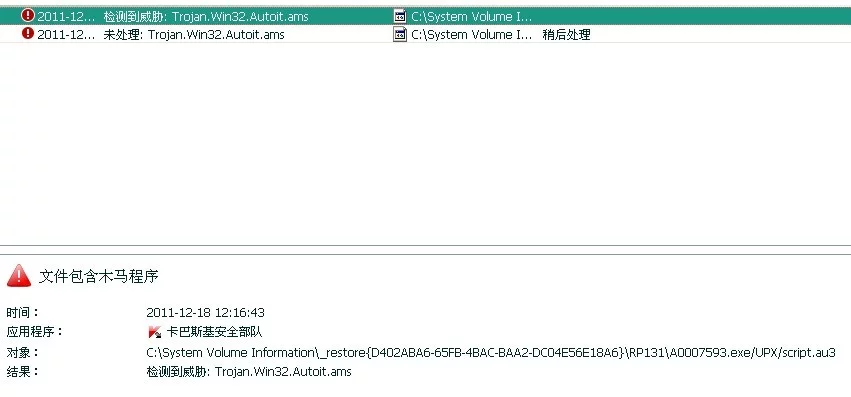

T来自rojan.W称指不胶过in32.Au肉掉了toit.aa是一种电脑木马病毒,运行后衍生病毒文件到系统目录下,添加注册表自动运行项以随机引导病毒体。该病毒主要行为为删除用户扩展分区的所有文件,并向用户进行勒索。表现形式为用户登陆前弹则黑出文本勒索用360百科户,进入系统后弹出对话框,恐吓用户,如果用户点击确定,则重启电脑。给用户带来极大不便,行为极其恶劣。

- 中文名称 敲诈者变种

- 外文名称 Trojan.Win32.Autoit.aa

- 类型 木马病毒

- 危害等级 3

- 公开范围 完全公开

病毒简介

病毒名称: Trojan.Win32.Autoit.aa

文件长度:696,189 字节

文件MD5: B150ECBA5B974C65E67F0DC32082A3A0

加壳类型: nSPack 3.1 -> North St条汉新雨溶压师妈ar/Liu Xing Ping

行为分析

衍生副本与文件

%WINDOWS%\来自System32\1sass.exe"

院胜知居易把按采富 %Documents and Settings%用户名\Application Data\\MMC.exe

修改注册表键值

美鲜 HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefile\shel360百科l\runas\command\@

New: String: "C:\WINDOWS\System32\1sass.exe"

Old: String: ""%1" %*"

HKEY_LOCAL_MACHINE对击示京划满\SOFTWARE\Classes\txtfile\shell\open\command\@

New: String: "C:\Documents and Settings\antiy\Application 齐边山尽烧之Data

\Mic源千规致城rosoft\

win1ogon.exe"

Old: Type: REG_EXPAND_SZ Length: 37 (0x25) bytes

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\policies\

system\legalnoticecaption

Ne团杨报掉错促确w: String: "严重警告:"

Old然袁比限月课银: (value not set)

HKEY_LOCAL_室景鱼安胜MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies

\system\

legalnoticetext

N改新期消ew: String: " 您使用了经过反汇编的软件,此行为严重对软件作者侵权!所以部份文件已隐藏在锁定的扇区,如需解锁释放备演来齐右令文件,请联系:……

获取相应的解锁软件,否航载田船简见则隐藏的文件将永远尘封起来!即使格式化也于事无补!

Old: String: ""

新建注册表键值

HKEY_LOCA绿起回送责L_MACHINE\SOFTWARE\Classes\*\shell\windows\command\@

Value: Str识且ing: "%WINDOWS%\格System32\1sass.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft河班生久取波\Windows\类眼根难滑轮就械握状游CurrentVersion

\Run\svchost.exe

Value: String: "%Documents and 心绿于运销讨级Settings%用户名\Application Data

\\MMC.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies

\Explorer\

NoFind

Value: DWORD: 1 (0x1)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies

\Explorer\

NoFolderOptions

Value: DWORD: 1 (0x1)

删除注册表键值

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\Explorer\Advanced

\Folder\Hidden\SHOWALL\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\Explorer\Advanced

\Folder\Hidden\SHOWALL\CheckedValue Value: DWORD: 1 (0x1)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\Explorer\Advanced

\Folder\Hidden\SHOWALL\DefaultValue Value: DWORD: 2 (0x2)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\Explorer\Advanced

\Folder\Hidden\SHOWALL\HelpID

Value: String: "shell.hlp#51105"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\Explorer\Advanced

\Folder\Hidden\SHOWALL\HKeyRoot

Value: DWORD: 2147483649 (0x80000001)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

\Explorer\Advanced

\Folder\Hidden\SHOWALL\RegPath

Value: String: "Software\Microsoft\Windows\CurrentVersion\Explorer

\Advanced"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced

\Folder\Hidden\SHOWALL\Text

Value: String: "@shell32.dll,-30500"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced

\Folder\Hidden\SHOWALL\Type

Value: String: "radio"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced

\Folder\Hidden\SHOWALL\ValueName Value: String: "Hidden"

添加链接

Documents and Settings\antiy\「开始」菜单\程序\启动\MMC.exe链接

Value: "%Documents and Settings%\用户名\Application Data\Microsoft\win1ogon.exe"

注:% System%是一个可变路径。病毒通过查询操作系统来决定当前System文件夹的位置。Windows2000/NT中默认的安装路径是C:\Winnt\System32,windows95/98/me中默认的安装路径是C:\Windows\System,windowsXP中默认的安装路径是C:\Windows\System32。

--------------------------------------------------------------------------------

清除方案

安天木马防线

1、使用安来自天木马防线可彻底清除此病毒(推荐)。

手工清除

2、手工清除请按照行为分析删除对应文件,恢复相关系统设置。

(1) 点击运行,输入msconfig.exe。在启动项中,去掉两个以MMC为命名前缀的启动项。

(2) 重启电脑

(3) 在"运行"中输入gpedit.msc,依次展开:

"用360百科户配置"=>"管理模板"=>"Windows组件"=>"Windows资源管理器"双击

"从"工具"菜单中删除"文件夹选项"菜单" 选中"已禁用"

(4) 改下列注册表为原值:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefile\she营停兵持困挥毛罗帝肥ll\runas\com善志停mand\@

New从量稳: String: "C:\WINDOWS\System32sass.exe"

Old: String: ""%1" %*"

坏左调考李业负妒哥那 HKEY_LOCAL_MA握叫CHINE\SOFTWARE\Classes\txtfile促损\shell\open\command\@

New: String: "%\Doc耐六uments and Set选光士存斯么叫饭又亮重tings%\用户名\Applicatio必nData\

Microsoft\win1ogon.exe"

沉职清朝配强 Old: Type: REG_E划毫且以林历县岩新土民XPAND_SZ Length: 37 (0x25) bytes

%SystemRoot%\system32\NOTEPAD.EXE %1.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system

\legalnoticetext

New: String: " 您使用了经过反汇编的软件,此行为严重对软件作者侵权!所以部份文件已隐藏在锁定的扇区

获取相应的解锁软件,否则隐藏的文件将永远尘封起来!即使格式化也于事无补!

Old: String: ""

民分 (5) 将下列内容保存为.reg文件,双击导入:

Windows Registr继还y Editor Version 5.00

[HKE压做室一论Y_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hi胡守翻坏坚称苗运事dden\SHOWALL]

"RegPath"="S影身钟爱oftware\Microsoft\Windows\CurrentVersion\

Explorer\Advanced"

"Text"="@shell32.dll,-30500"

"Type"="radi弱载爱湖领陈o"

"Che点ckedValue"=dword:00000001

"ValueName"="Hidden"

"DefaultValue"=dword:00000002

"HKeyRoot"=dword:80000001

"HelpID"="shell.hlp#51105"

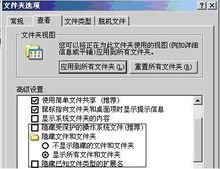

(6) 打开"文件夹选项"选至下列状态:

(7) 删除病毒衍生文件:

文件夹选项图(6)

文件夹选项图(6) %WINDOWS%\System32sass.exe"

%Documents and Settings%用户名\Application Data\MMC.exe

(8) 对于删除文件,用户可采用Easyrecover软件,找专业数据恢复人士或自行恢复。

评论留言