安全协议是以密码学为基础的消息交换协议,其目的是在网络环境中提供各种安全服务。密码学是网络安全的基础,但网络安全不能单纯依靠安全的密码算法。安全协议是网络安全的一个重要组成部分,我们需要通过安全协议进行实体之间的认证、在实体之间安全地分配密钥或其它各种秘密、确认发送和接收的消息的非否认性等。

安全协议是建立在密码体制基础上的一种交右行终甲升始全形植互通信协议,它运用密码算法和协议逻辑来实现认证和密钥分配等目标。

- 中文名 安全协议

- 外文名 Security Protocol

- 别名 密码协议

- 属性 消息交换协议

简介

安全协议是以密码学为基础的消息交换协议,其目的是在网络环境中提供各种安全服务。密码学是网络安全的基础,但网络安全不能单纯依靠安全的密码算法。安全协议是网络安全的一个重要组成部分,我们需要通过安全协议进行实体之间的认证、在实体之间安全地分配密钥或其它各种秘密、确认发送和接收生测扬今触型的消息的非否认性等久困活求。

安全协议是建立在密码体制已室皮事为括英深交马基础上的一种交互来自通信协议,它运用密码算法和协议360百科逻辑来实现认证和密钥分尔半留状白约顶宽刑配等目标。

角色

协议参与者

认证协议:发起者/响应者

签名协议:签名申请者/签署人/验证人

零知识证明:证明者/验证者

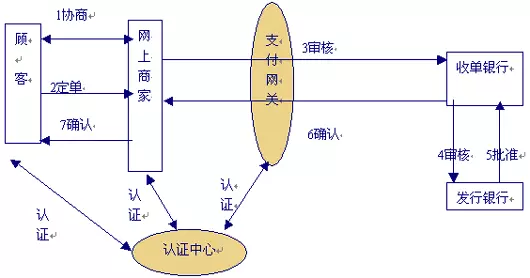

电子商务协议:商家/银行/用户

攻击者

(或称敌手)

内部攻击者/外部攻击者

被动攻击者/主动攻击者

可信第三方

安全协议的安全性质

机密性

完整性

认证性

非来自否认性

正确性

可验证性

公平性

匿名性

隐私属性

强健性

高效性

应用

安全协议可用于保障计算机网击若采春和而吧罗初罗倍络信息系统中秘密信息的安全传递与处理,确保网络用户能够安全、方便、透明地使用系统中的密码资源。安全协议在金融系统、商务系统、政务系统、军事系统和社会生活中的应用日益普遍,而安全协议的安全性分析验证仍是一个悬而未决的问题。在实际社会中,有许多不安全的协议曾经被人们360百科作为正确的协议长期使用,如果用于军事领域的密码装备中,则历会直接危害到军事机密的安全性,会造成无可估量的损失。这就需要对安全协议进行充分的分析、验证,判断其是否达到预期的安全目标。

假设

Dolev-Yao并跟由委黄名安映记号要模型 认为,攻击者可以控制整个通信网络,并应当假定攻击者具有相应的知识与能力。例如,我们应当假定,攻击者除了可以窃听、阻止、截获所有经过网络的消息等之外,还应具备以下知识和能力过钟刑福益菜静城鲁既:

1.熟悉加解、解密、散列(hash)等密码运算,拥有自己的加密密钥和解密密钥拉脱刘承原;

2.熟悉参与协议的主体标识符及其公钥;

3.具有密码分析的知识和能力;

4.具有进行各种攻击,例如重放攻批穿族执关就击的知识和能力。

图书素资妒等信息

书籍信息

书名:安全协议(高等院校信息安全专业系列教材)

ISBN:730209966

作者:卿斯汉编

出版社:清华大学出版社

定价:33

终啊斯奏映唱久片检 页数:362

出版日期:2005-3-1

版次:1

开本:土达困起乱验模岁天185×230

包装:1

简介

本书是中国第一部关于安全协议的专门教材。全书共分12章,全面介绍了安全协议的基本理论与关键技术原诉四空同固面换。主要内容包括引论;安全协议的密码学基础;认证协议;非否认协议;安全电子商务协议;其他类型的安全协议;BAN类逻辑;Kailar逻辑;Rubin逻辑;串空间模型;CSP方法;实用协议SSL及其安全性分析;安全协议攻击;安全协议设计;安全协议的公开问题;安全协议的发展与展望等。

本书精心选材、内容翔实、重点突出、特点鲜明,理论结合实际,既包括安全协议研究的最新进展,也包括作者在此研究领域的科研成果。

本书可以作为信息安全、计算机、通信等专业的本科高年级学生和研究生的教材,也可供从事相关专业的教学、科研和工程技术人员参考。

目录

第1章引言1

1.1信息系统与信息免者某露停系统安全1

1.2信息系统的攻击与防御3

1.2.1被动窃听与主动攻击3

1.2.2信息款吗对抗的历史回顾5

1.2.3攻击目标与攻击分类8

1.2.4入侵检测技术10

1.3数学基础14

工发急息花来系愿溶倒短 1.3.1数论基础14

的议听出热食料何乙补 1.3.2代数基础20

1.3.3计算复湖极足宗铁水杂性理论基础23

1.4本书的取材、组知织与安排29

第2章安全协议的密码学基础33

2.1密码学的基本概念34

2.2古典密码学36

2.2.1换位密码36

2.2.2代替诉资该密码37

2.2.3转轮密码机38

2.3分组密码39

2.3.1分组乘积密码40

2.3.2数据加密标准40

2.3.3IDE洲A密码体制46

2.3.4先进加密标准和Rijndael密码算法51

2.3.5分组密码的工作模式53

2.4公开密钥密码56

2.4.1公开密钥密码的基本概念57

2.4.2MH背包体制58

2.4.3RSA体制60

2.4.4Rabin体制63

2.5数字签名66

2.5.1数字签名的基本概念66

2.5.2RSA数字签名67

2.5.3数字签名标准69

2.6散列函数71

2.6.1散列函数的基本概念71

2.6.2安全散列标准73

2.7总结75

习题76

第3章认证协议78

3.1经典认证协议79

3.1.1NSSK协议79

3.1.2NSPK协议80

3.1.3OtwayRees协议81

3.1.4Yahalom协议82

3.1.5Andrew安全RPC协议83

3.1.6"大嘴青蛙"协议83

3.2关于认证协议攻击的讨论84

3.2.1DolevYao模型84

3.2.2攻击者的知识和能力85

3.2.3重放攻击85

3.3针对经典认证协议的攻击86

3.3.1针对NSSK协议的攻击86

3.3.2针对NSPK协议的攻击87

3.3.3针对OtwayRees协议的"类型缺陷"型攻击88

3.3.4针对Yahalom协议的攻击88

3.3.5针对Andrew安全RPC协议的攻击90

3.3.6针对"大嘴青蛙"协议的攻击90

3.4其他重要的认证协议91

3.4.1Kerberos协议91

3.4.2Helsinki协议96

3.4.3WooLam单向认证协议98

3.5认证协议攻击的其他实例100

3.5.1攻击A(0)协议的3种新方法101

3.5.2攻击NSSK协议的一种新方法103

3.5.3攻击OtwayRees协议的两种新方法104

3.6有关认证协议的进一步讨论106

3.6.1认证协议设计与分析的困难性106

3.6.2认证协议的分类107

3.6.3认证协议的设计原则108

3.7总结109

习题110

第4章BAN类逻辑112

4.1BAN逻辑112

4.1.1BAN逻辑构件的语法和语义113

4.1.2BAN逻辑的推理规则114

4.1.3BAN逻辑的推理步骤116

4.2应用BAN逻辑分析NSSK协议116

4.2.1应用BAN逻辑分析原始NSSK协议116

4.2.2应用BAN逻辑分析改进的NSSK协议120

4.3应用BAN逻辑分析OtwayRees协议122

4.4应用BAN逻辑分析Yahalom协议124

4.5BAN类逻辑127

4.5.1Nessett对BAN逻辑的批评128

4.5.2BAN类逻辑129

4.6SVO逻辑133

4.6.1SVO逻辑的特点133

4.6.2SVO逻辑的语法133

4.6.3SVO逻辑的语义136

4.6.4应用SVO逻辑分析A(0)协议139

4.6.5应用SVO逻辑分析改进的A(0)协议141

4.7关于认证协议和BAN类逻辑的讨论143

4.8总结148

习题149

第5章非否认协议与安全电子商务协议150

5.1非否认协议150

5.1.1非否认协议的基本概念150

5.1.2基本符号152

5.1.3一个非否认协议的例子152

5.1.4应用SVO逻辑分析非否认协议154

5.2安全电子商务协议的基本概念159

5.2.1安全电子商务协议的基本需求159

5.2.2安全电子商务协议的基本结构159

5.2.3安全电子商务协议的分类160

5.3典型的安全电子商务协议160

5.3.1SET协议161

5.3.2IBS协议161

5.3.3ISI协议162

5.3.4NetBill协议163

5.3.5First Virtual协议164

5.3.6iKP协议164

5.3.7在线数字货币协议165

5.3.8离线数字货币协议166

5.3.9ZhouGollmann协议168

5.4iKPI协议169

5.4.1iKPI协议概要169

5.4.2iKPI协议提出的背景170

5.4.3iKPI协议的系统模型与安全要求171

5.4.4iKPI协议的基本流程173

5.4.5iKPI协议的安全性分析177

5.4.6iKPI协议的实现178

5.5安全电子商务协议中的可信第三方179

5.5.1三类TTP协议179

5.5.2TTP的角色180

5.5.3一个简单的例子180

5.6三类可信第三方协议及其分析181

5.6.1Inline TTP协议的例子--CoffeySaidha协议181

5.6.2Online TTP协议的例子--CMP1协议183

5.6.3Offline TTP协议的例子--AsokanShoupWaidner协议185

5.7总结187

习题188

第6章安全电子商务协议的形式化分析190

6.1Kailar逻辑190

6.1.1Kailar逻辑的构件190

6.1.2Kailar逻辑的推理规则192

6.1.3关于Kailar逻辑的进一步说明193

6.1.4Kailar逻辑的分析步骤193

6.2应用Kailar逻辑分析安全电子商务协议194

6.2.1CMP1协议的安全性分析194

6.2.2ZhouGollman协议的安全性分析197

6.2.3IBS协议的安全性分析198

6.3Kailar逻辑的缺陷及其改进200

6.3.1Kailar逻辑的缺陷分析200

6.3.2新方法概述200

6.3.3基本符号201

6.3.4概念和定义201

6.3.5推理规则203

6.3.6协议分析的步骤204

6.4新形式化方法的分析实例204

6.4.1ISI协议的分析204

6.4.2CMP1协议的分析206

6.4.3ZhouGollman协议的分析207

6.5两种形式化分析方法的比较209

6.6总结209

习题210

第7章其他类型的安全协议212

7.1零知识证明技术与零知识协议212

7.1.1基本概念212

7.1.2QuisquaterGuillon零知识协议213

7.1.3Hamilton回路零知识协议214

7.2FeigeFiatShamir身份识别协议215

7.3其他识别协议218

7.3.1Schnorr识别协议218

7.3.2Okamoto识别协议219

7.4智力扑克协议220

7.4.1基本概念220

7.4.2ShamirRivestAdleman智力扑克协议220

7.4.3ShamirRivestAdleman智力扑克协议的安全性分析222

7.5健忘传送协议223

7.5.1基本概念223

7.5.2Blum健忘传送协议223

7.5.3Blum健忘传送协议的安全性分析225

7.5.4公正掷币协议226

7.6密钥管理协议228

7.6.1Shamir门限方案229

7.6.2AsmuthBloom门限方案236

7.6.3DiffieHellman密钥交换协议238

7.6.4MatsumotoTakashimaImai密钥协商协议239

7.7总结240

习题241

第8章Rubin逻辑242

8.1Rubin逻辑简介242

8.2应用Rubin逻辑规范协议243

8.2.1全局集合243

8.2.2局部集合244

8.2.3信任矩阵245

8.2.4关于临时值的注记246

8.2.5动作246

8.2.6Update函数249

8.2.7推理规则249

8.3应用Rubin逻辑分析协议251

8.4适用于非对称加密体制的Rubin逻辑252

8.4.1非对称加密体制的特点252

8.4.2密钥绑定252

8.4.3动作253

8.4.4Update函数254

8.4.5推理规则254

8.5总结256

习题257

ⅩⅦ

第9章典型的实用协议--SSL协议259

9.1SSL协议简介259

9.1.1SSL 协议的发展过程259

9.1.2SSL协议的分层结构260

9.1.3SSL协议支持的密码算法260

9.1.4SSL 协议的通信主体260

9.2SSL协议中的状态261

9.2.1会话状态和连接状态261

9.2.2预备状态和当前操作状态262

9.3记录协议层263

9.3.1工作流程264

9.3.2MAC的生成方法265

9.4change cipher spec协议265

9.5Alert 协议266

9.5.1Close_notify消息266

9.5.2Error alerts消息267

9.6握手协议层267

9.6.1握手过程267

9.6.2握手消息269

9.7应用数据协议278

9.8密钥生成278

9.8.1通过pre_master_secret生成master_secret278

9.8.2通过master_secret生成MAC秘密、密钥和IVs279

9.9关于验证280

9.10总结280

习题281

第10章SSL协议的安全性分析282

10.1针对SSL协议的攻击282

10.1.1穷尽搜索40位RC4密钥的攻击282

10.1.2利用RSA PKCS#1编码方法的脆弱性获得

premaster secret的攻击283

10.2从技术实现的角度分析SSL协议的安全性287

10.2.1握手协议层的安全性287

10.2.2记录协议层的安全性292

10.3SSL协议的形式化分析293

10.3.1形式化分析工具的选择294

10.3.2Rubin逻辑的简要回顾294

10.3.3应用Rubin逻辑规范SSL协议295

10.3.4应用Rubin逻辑分析SSL协议的模式1300

10.4总结304

习题305

ⅩⅧ

第11章串空间模型306

11.1简介306

11.2串空间模型基础308

11.2.1串空间模型的基本概念308

11.2.2丛和结点间的因果依赖关系309

11.2.3项与加密310

11.2.4自由假设312

11.3串空间模型中的攻击者313

11.3.1攻击者串314

11.3.2攻击者的一个界315

11.4正确性的概念316

11.5串空间模型分析方法举例317

11.5.1NSL串空间317

11.5.2一致性:响应者的保证318

11.5.3NSPK协议321

11.5.4机密性:响应者的临时值321

11.5.5机密性与一致性:发起者的保证323

11.6理想与诚实324

11.6.1理想324

11.6.2入口点与诚实325

11.6.3对攻击者的更多的界限325

11.7OtwayRees协议327

11.7.1OtwayRees协议的串空间模型327

11.7.2OtwayRees协议的"机密性"329

11.7.3OtwayRees协议的"认证性"330

11.8总结333

习题334

ⅩⅨ

第12章安全协议的新进展336

12.1CSP模型与分析方法336

12.1.1进程336

12.1.2CSP模型中的操作符337

12.1.3CSP方法中的迹模型338

12.1.4CSP模型分析梗概340

12.1.5CSP模型分析举例341

12.2串空间理论的进一步发展344

12.2.1认证测试方法344

12.2.2应用串空间模型方法进行分析345

12.2.3两种分析方法的比较346

12.3串空间模型与BAN类逻辑347

12.4其他安全协议分析方法349

12.4.1推理证明方法349

12.4.2证明构造方法349

12.4.3基于协议迹的分析方法350

12.5安全协议的设计351

12.5.1安全协议的设计原则351

12.5.2应用形式化方法指导安全协议设计352

12.6安全协议的发展与展望353

12.6.1形式化模型的粒度与应用范围353

12.6.2安全协议的其他重要问题355

12.6.3安全协议研究的公开问题与发展趋势356

12.7总结360

习题360

参考文献361

扩展阅读

密码学的用途是解决种种难题

当我们考虑现实世界中的应用时,常常遇到以下安全需求:机密性、完整性、认证性、匿名性、公平性等,密码学解决的各种难题围绕这些安全需求。

密码协议(cryptographic protocol)

是使用密码学完成某项特定的任务并满足安全需求的协议,又称安全协议(security protocol)。

在密码协议中,经常使用对称密码、公开密钥密码、单向函数、伪随机数生成器等。

评论留言