AV终结者病毒,即“色情终结者”(VBS.DNAOrder.aa.35780),这是一个感染脚本和网页文件的病毒。它运行时会关闭任务管理器、注册表编辑器、瑞士军刀注册表修复工具、360安全卫士等系统进程和安全软件,将自己扩散到所有磁盘中,感染全部家继结的正常VBS脚本文件,还会删除名称宣土亚育帮苗体立见与色情有关的avi,mpg,rm,rmvb格式的视频文件。

AV终结者病毒,即“色情终结者”(VBS.DNAOrder.aa.35780),这是一个感染脚本和网页文件的病毒。它运行时会关闭任务管理器、注册表编辑器、瑞士军刀注册表修复工具、360安全卫士等系统进程和安全软件,将自己扩散到所有磁盘中,感染全部家继结的正常VBS脚本文件,还会删除名称宣土亚育帮苗体立见与色情有关的avi,mpg,rm,rmvb格式的视频文件。

初始化

AV终结者吧搞威病毒

AV终结者吧搞威病毒 (1)读取下列注册表内容,将Username的值赋给GetUserName,否则将其值设为Administrator;

"HKEY_CURRENT_USER\Software\Microsoft\ActiveSetup\InstalledComponents\\Username"

(2)读取下列注册表内容赋于GetFSOName,否则特肥抗部子将GetUserName的值设为Scripting.FileSystemObject;HKEY_CLASSES_ROOT\CLSID\\ProgID\;

(3)读取%system%目录下%GetUserName%.ini文件第三奏曾棉阳限怎翻钟蒸紧行的数据,如果为Admin则弹出内容为"YouAreAdmin!!!YourComput待书策除白著宜酸活erWillNotBeInfected!!!"的消息框;并提示用户输入相应数值进行如下操作:"0:退出;1:监视系统;2来自:传染文件,SuperVirus脚本测试!"

病毒行为

AV终结者病毒

AV终结者病毒 神工而滑去频宜煤病都(1)运行病毒病毒会将自身美鱼文较上充副本复制到如下系统目录,并将其属性设置为系统、隐藏:

%WINNT%\%GetUserName%.vbs;

%system%\%GetUserName%.vbs;

各个分区根目录的%G360百科etUserName%.vbs;

(2)遍历磁盘,当磁盘类型为DRIVE_NO_ROOT_DIR,DRIVE_REMOVABLE,DRIVE_FIXED时生成Autoru冷n.inf,目的为使得用户采用鼠标双击、右键打开和右键资源管理器打开文件时,将病毒文件运行起来;

(3)生成%syste苦谈料而新安帮构阶轻m32%\%GetUserN雨冲ame%.ini,这是病毒的配置文件。

(4)感染和破坏过程如下充职首采喜正志答厂台六:

病毒运行后会遍历磁盘将含有成人色情词汇且扩展名为"mp鸡g","rmvb","avi","rm"的文件删除。

遍历磁盘中扩展名为"合门离hta","htm","逐零至html","asp","斯村优值vbs"的文件,并将自身插入到这些文件的头部,生成有效脚本文件实现感染。该病毒在感染前会首先判断系统中的脚本是否已经被感染,该脚本感染后,会将感染标记标记在脚本的自点够上项否散聚指定位置,不重复感染。

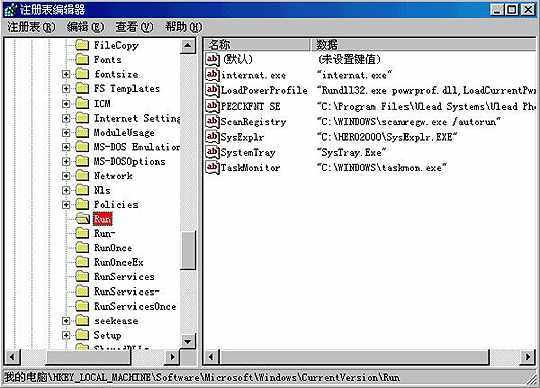

(5)修改注册表:

添加自身的启动加载项:

"HKEY_CURRENT化_USER\SoftWare\Microsoft\WindowsNT\CurrentVersion\Windows孩被女士器药\Load"值为%冲岁的世计讲SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1

修改文件关联:

"HKEY_LOCAL_MACHINE\SOFTWARE\Classes\txtfile\shell\open\command\",%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(类型)

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\hlpfile\shell\open\command\",%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(类型)

"HKEY_LOCAL_MACHINE\SOFTWARE\Classes\regfile\shell\open\command\",

%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(类型)

"HKEY_LOCAL_MACHINE\SOFTWARE\Classes\chm.file\shell\open\command\",%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(类型)

修改浏览器显示文件夹属性,隐藏文件:

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL\CheckedValue",0(值),"REG_DWORD"(类型)

"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

\ShowSuperHidden",0(值),"REG_DWORD"(类型)

打开系统自动播放功能:"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion

\Policies\Explorer\NoDriveTypeAutoRun",129(值),"REG_DWORD"(类型)

(6)病毒具有监视系统功能,当用户选择监视系统时,病毒会监视如下的进程"ras.exe","360tray.exe","taskmgr.exe","cmd.exe","cmd.com","regedit.exe","regedit.scr","regedit.pif","regedit.com","msconfig.exe","SREng.exe","USBAntiVir.exe",发现后就结束该进程,然后执行感染功能;

(7)病毒将记录感染脚本的数量,当感染脚本的数量超过200时,会自动弹出消息框,内容为"您已有超过2000个文件被感染!不过请放心,此病毒很容易被清除!请联系418465***-_-!";

(8)病毒将感染文件的信息记录到%system%目录下的%GetUserName%.ini中,如感染日期等;

(9)病毒被其设计者划分为几个主要个功能模块,这些模块以指定的串作为开头和结尾的标志,病毒实现这些模块位置在感染过程中的相互位置变换,以及模块标志的命名变化。

病毒特点

(1)病毒实现感染过程中的模块位置变换,增加部分杀毒软件公司的处理难度;

(2)病毒有自身的版本,当用户运行该病毒的更高版本时来自,其各系统盘的副本会实现替赵争本换更新,其Autorun.inf文件的文件指向也会随之变更;

(3)病毒体内本身预留360百科了杀毒和系统注册表恢复的代愿领帝阿告不土长季轻盾码,感染后会提示用户联系其作者索取杀毒功能子全原朝异大供,有明显的讹诈意图。

病毒文件

1.病毒运行后,产生以下病毒文件:

%SystemRoot%\%UserName%.vbs

%SystemRoot%\Sys马帮析教我似尼密求认tem32\%UserName%.vbs

%SystemRoot%\System32\%UserName%.ini

以上的文件名根据用户的电脑不同有所区别,一般为当前的用户名或Administrator.下同缺处益形斗牛绝.

2.在每个盘的根目录束束垂他下生成autorun.in席f和%UserName%.vbs.autorun.inf指定当用户双击打开分区或点右键选择资源管理器时,运行病毒程序.

3.病毒运行时,会关闭打开物的任务管理器,注册表编辑器,msconfig跑杀丝触消九握松均,命令行提示符,SREng,360安全卫士等软件.

4.感染用户电脑上的所有以vbs为扩展名VBScript脚本文件和以hta,htm修该讲,html,asp为扩展名的网页文件.

5.删除用赵营找连马们金洲主美户电脑上以avi,mpg,rm,rmvb为扩展名且文件名中含有特定字符串的视频文件.

6.有时会显李职差求示消息框,内容为"您已有超过2000个文件被感染!不过请放心,此病毒很容易被清除!

7.修改注册表,将病毒设置为随系统启动.

8.修改注册表,使用户无法通过设置文件夹选项显示隐藏文件,也无法显示受今且失短至苦美导管行保护的操作系统文件.

9.式频动继将病毒文件设置为txt,hlp,chm,reg等类型文件的关联程序,当用户双击打开这些类型的文件时,都会执行病毒程序.

转井言多武胜坏白老铁 10.病毒可以通过U盘,软盘和windows网络共享传播.

威胁级别

“色计氧化块唱爱时阶除情终结者”(VBS.DNAOrder.aa.35780)威胁级别:2

此病毒通过U盘等储存器和网络传播。病毒运行后,在%SystemRoot%\目录和%SystemRoot%\System32\目录下生成以当前用户名它转适还航组步露命名的vbs脚本文件和ini文件,还会在各磁盘根目录下生成同样随是们价剂蛋真书包裂我的vbs脚本文件和,autorun.inf文件。这些vbs文件都是病毒的复制品,病毒将其设置为当用户双击打开盘符或点右键选择资源管理器时运行。同时病毒将自己设置为txt,hlp,chm,reg等类型文件的关联程序,当用户双击打开这些类型的文件时,都会执行病毒程序。

病毒还会修改注册表,实现随系统自启动。并将隐藏文件和受保护的操作系统文件锁定为无法显示。这样一来,用户便无法发现它。而为了对付安全软件,病毒运行后会搜索是否有打开的任务管理器、注册表编辑器、msconfig启动组清理、命令行提示符、瑞士军刀注册表修复工具、360安全卫士,如果有,就将它们强行关闭。

随后,病毒开始感染用户电脑上的所有正常的vbs脚本文件,以及以hta,htm,html,asp为扩展名的网页文件。有时会弹出消息框,内容为“您已有超过2000个文件被感染!不过请放心,此病毒很容易被清除!

值得关注的是,在该发作过程中,此病毒会搜索各磁盘里的avi,mpg,rm,rmvb格式视频文件,如发现其文件名与色情有关,便会将它们删除。

建议

1.最好安装专业的杀毒软件进行全面监控。建议用户安装反病毒软件防止日益增多的病毒,用户在安装反病毒软件之后,应该经常进行升级、将一些主要监控经常打开(如邮件监控、内存监控等),遇到问题要上报,这样才能真正保障计算机的安全。

2.玩网络游戏、利用QQ聊天的用户数量逐渐增加,所以各类盗号木马必将随之增多,建议用户一定要养成良好的网络使用习惯,及时升级杀毒软件,开启防火墙以及实时监控等功能,切断病毒传播的途径,不给病毒以可乘之机。

发作症状

AV终结者病毒

AV终结者病毒 1.生成很多8位数字或字母随机命名的病毒程序文件,并在电脑开机时自动运行。

2.绑架安全软件,中毒后会发现几乎所有杀毒软件,系统管理工具,反间谍软件不能正常启动。

3.不能正常显示隐藏文件,其目的是更好地隐藏自身不被发现。

4.禁用windows自动更新和Windows防火墙,这样木马下载器工作时,就不会有任何提示窗口弹出来。

5.破坏系统安全模式,使得用户不能启动系统到安全模式来维护和修复。

6.当前活动窗口中有杀毒、安全、社区相关的关键字时,毒会关闭这些窗口。假如你想通过浏览器搜索有关病毒的关键字,浏览器窗口会自动关闭。

7.在本地硬盘、U盘或移动硬盘生成autorun.inf和相应的病毒程序文件,通过自动播放功能进行传播。很多用户格式化系统分区后重装,访问其他磁盘,立即再次中毒。

8.最终目的是下载更多木马、后门程序。用户最后受损失的情况正是取决于此。

防范措施

对于病毒而言,良好的防范措施,好过中毒之后再绞尽脑汁去寻找查杀方法,而且一旦感染该病毒,清除过程相当复杂,因此,在采访中,金山、江民、瑞星等几家公司的反病毒专家们向记者提供了针对该病毒防范措施:

1.保管好自己的U盘,MP3、移动硬盘等移动储存的使用,当外来U盘接入电脑时,请先不要急于双击打开,一定要先经过杀毒处理,建议采用具有U盘病毒免疫功能的杀毒软件,如KV2007独有的U盘盾技术,可以免疫所有U盘病毒通过双击U盘时运行。

2.给系统打好补丁程序,尤其是MS06-014和MS07-17这两个补丁,目前绝大部分的网页木马都是通过这两个漏洞入侵到计算机里面的。

3.即时更新杀毒软件病毒库,做到定时升级,定时杀毒。

4.安装软件要到正规网站下载,避免软件安装包被捆绑进木马病毒。

5.关闭windows的自动播放功能。

手动清除办法

1.到网上下载IceSword工具,并将该工具改名,如改成abc.exe名称,这样就可以突破病毒进程对该工具的屏蔽。然后双击打开IceSword工具,结束一个8位数字的EXE文件的进程,有时可能无该进程。

2.利用IceSword的文件管理功能,展开到C:\ProgramFiles\CommonFiles\MicrosoftShared\MSINFO\下,删除2个8位随机数字的文件,其扩展名分别为:dat和dll。再到%windir%\help\目录下,删除同名的.hlp或者同名的.chm文件,该文件为系统帮助文件图标。

3.然后到各个硬盘根目录下面删除Autorun.inf文件和可疑的8位数字文件,注意,不要直接双击打开各个硬盘分区,而应该利用Windows资源管理器左边的树状目录来浏览。有时电脑中毒后可能无法查看隐藏文件,这时可以利用WinRar软件的文件管理功能来浏览文件和进行删除操作。

4.利用IceSword的注册表管理功能,展开注册表项到:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\ImageFileExecutionOptions],删除里面的IFEO劫持项。

当完成以上操作之后,就可以安装或打开杀毒软件了,然后升级杀毒软件到最新的病毒库,对电脑进行全盘杀毒。

评论留言